ارسال داده بین activity های مختلف با استفاده از شی Intent

بسم الله الرحمن الرحیم

ارسال داده بین activity های مختلف با استفاده از شی Intent

فصل دوم-بخش نهم

در کنار دریافت داده از یک Activity, ارسال داده به یک Activity دیگر هم بسیار رایج می باشد.به عنوان مثال شما می خواهید در EditText یک متن پیش فرض قبل از به نمایش در آمد

باز یابی مقادیر از یک Activity

بسم الله الرحمن الرحیم

چالش های اعتماد در کلود

بسم الله الرحمن الرحیم

چالش های ایجاد اعتماد در حوزه پزشکی (Cloud)

آموزش کلودسیم CloudSim

فصل بیست و یکم

چالش های ایجاد اعتماد در حوزه پزشکی

Jose و همکارانشان [20] به بررسی موانع استفاده از ابر در پزشکی و همچنین چالش های ایجاد اعتماد پرداخته است

مثلاً اعتماد در مورد بیمه هایی که در دسترس بعضی از پزشک ها میباشد چطور باید جلب شود؟

نزم افزار های جامعی که اطلاعات بیمارانی که دوست ندارند دیگران از بیماری آنها مطلع شوند قسمتی یا کل اطلاعات خود را بر روی کلود قرار میدهند و امنیت این اطلاعات به خطر میافتد.

این نرمافزارها محدودیتهایی را ایجاد میکنند و اگر این اطلاعات به دست افراد غیرمجاز بیفتد میتوانند از آنسوءاستفاده کنند و برای قرار دادن این اطلاعات بر روی کلود باید مراحل قانونی طی شود. سپس رفرنس هایی را ارائه کردند که مفهوم اعتماد چیست ؟ و سپس نتیجه گرفته که این اعتماد را به چند طریق میتوان به دستاورد مثلاً باید امنیت در قسمت نیروی انسانی ایجاد کنیم ، امنیت را در دسترسی به اطلاعات ایجاد کنیم ، همچنین امنیت در رد و بدل شدن اطلاعات باید تأمین شود و اگر قوانینی برای دسترسی هست باید دید چه کسانی این قوانین را برقرار کردهاند و چه مدلی از کنترل دسترسی باید باشد و چه مدلی از احراز هویت باید باشد و اگر دیتا باید رمزنگاری شود این رمزنگاری به چه صورتی باید تأمین شود و سوالاتی که توضیحی برای آن ارائه نشده همه و همه چالش هاییست که در حوزه پزشکی و استفاده از ابر باید پاسخ داده شود.

یک مدل ارزیابی اعتماد برای کلود

Xiaonian Wu و همکارانشان [21] سعی در ایجاد روشی ساده برای ایجاد اعتماد داشته اند

برای بررسی عنصر اطمینان و ازیابی مدلی که در نظر گرفته شده دو موجودیت را باید در نظر بگیریم 1- سرویسدهندهها 2- کاربران

تمام اعتماد ها و ارزیابی ها به اتفاقاتی که بین این دو موجودیت است برمیگردد و این اتفاقات بهصورت دینامیک است و ممکن است فقط زمان و مدل اعتمادی که به یکدیگر دارند متفاوت شوند

مواردی که در زیر بیان میشود المنتهایی است که بر اساس آن ارزیابی ها را موردبررسی قرار میدهیم.

1- به موقع بودن تراکنش ها و اتفاقاتی که باید در سیستم به وقوع بپیوندد

2- اعتماد مستقیم: یعنی تعداد تراکنش های صحیحی که در واحد زمان در سیستمعامل اجرا میشود

3- نیک نامی یا شهرت: وقتی کاربران از سیستمی استفاده کنند باعث شهرت آن سیستم میشود و آن شهرت به شرکت ارائهدهنده کمک میکند تا بتواند اعتماد مشتریهای جدید را جلب کند.

حال باید این ارزیابی را تست کنیم که آیا کارآمد هست یا نه و سؤال اینجاست که خود ارزیابی را چگونه باید ارزیابی کرد؟ قسمت اول اینکه حالت نمونه ایجاد کنیم و یک نمونه کوچک از آن باید پیادهسازی شود. قسمت دوم میزان تاثیر مدل پیشنهادی است که این مدل چقدر تاثیر داشته است مانند ضد حمله ، که در برابر حملاتی که به آن میشود چقدر مقاوم است.

مزیت ها: 1- ساده بودن 2- کلاً مواردی که به موقع و در زمان خود انجامشده را به دو قسمت تراکنش های درست و تراکنش های غلط تقسیم میکنیم و بر اساس آن تصمیم میگیریم 3- بر اساس نوع رفتار و اعمالی که کلاینت و سرور انجام میدهند ما میتوانیم میزان اعتماد و نوع اعماد را بهصورت دینامیک تغییر بدهیم.

اطمینان به کلود

بسم الله الرحمن الرحیم

اطمینان به کلود

آموزش کلودسیم CloudSim

فصل بیستم

اطمینان و چگونگی وجود اطمینان و ایجاد امنیت

Athman Bouguettaya و همکارانشان [26] سعی در ارائه راههایی داشتند که بتواند امنیت را بهوسیله وبسرویس ایجاد و اعتماد مشتری را جلب کنند

طبق نظر ایشان اگر وبسرویسهایی بسازیم که چند خاصیت داشته باشند ما میتوانیم امنیت را برقرار کنیم

1- result accuracyیا دقت درنتیجه: یعنی بتوانیم پاسخهای دقیق و صحیحی از وبسرویسها دریافت کنیم. انجام این کار بسیار مشکل است چراکه نمیدانیم استفادهکنندگان و ارائهدهندگان چطور میتوانند بفهمند که دقیقاً چه چیزی را از یکدیگر میخواهد تا ما بتوانیم معنای پاسخ صحیح را به دست آوریم ولی درهرحال باید استانداردی بین کلود و کاربران برای پاسخ دقیق به یکدیگر ایجاد شود

2- در دسترس بودن: در محیطهای ابری باید سرویسها تضمینشده باشد اما از آنجایی که کلود محیطی دینامیک است این کار سخت اما شدنی است و میتوانیم سیستمهای مدیریتی به وجود آوریم تا در دسترس بودن وبسرویسها را تضمین کنند

3- تخمین ، ارزیابی و ذخیرهسازی: به ازاء هر اتفاقی که قرار است رخ دهد باید ابتدا تخمین و ارزیابی از کاری که مشتری میخواهد انجام دهد داشته باشیم و تا بتوانیم با توجه به وضعیت موجود خروجی مناسبی به او بدهیم سپس اقدام به انجام عمل کاربر کنیم. برای مثال در سیستمعامل داس تا زمانی که فضا برای ذخیرهسازی بود عمل کپی انجام میشد و زمانی که فضا به اتمام میرسید کار متوقف میشد ولی در سیستمعاملهای بعدی ابتدا چک میشود که آیا فضا برای ذخیرهسازی وجود دارد؟ سپس اقدام به عمل کپی میشود و یا پیامی را به کاربر نشان میدهیم.

4- بازخوردهای قابلقبول: برای اینکه بتوانیم قسمت امنیتی خوبی را به وبسرویس ارائه کنیم باید بازخوردهایی بدهند که فقط افراد خاص را در برنگیرند و همه مشتریها را در نظر بگیرند. کما اینکه مشتریها دیتا یا استفاده خاصی از کلود نداشته باشند. اگر همیشه به مشتری بازخوردی را ارائه کنیم که وی انتظار دارد، مشتری همیشه راضی خواهد بود و این باعث اعتمادسازی و فرهنگسازی میشود.

5- سیستم ذخیرهسازی و امنیت را پخشکنیم یعنی به ازاء کاربران مختلف ،سرورها مختلفی داشته باشیم و سروری با سرویسهایش امنیت فلان کاربر را تأمین کند

ایجاد امنیت با ابر هیبرید

Martin Gilje Jaatun و همکارانشان [27] سعی کردهاند باواسط قرار دادن یک ابر ، امنیت و اعتماد را فراهم کنند.

کافی است یک ابر تعریف کنیم که واسط بین کاربر و ابر عمومی میباشد و دیتا را از کاربر گرفته و رمزنگاری میکند، سپس آن را بر روی ابر مقصد قرار میدهد، و هنگام درخواست کاربر، دیتا را از ابر مقصد گرفته و از رمزنگاری خارج میکند و به کاربر تحویل میدهد.

بعد از آن سعی کردهاند که امنیت را در سمت کلاینت هم تأمین کنند مانند استفاده از سیستم گروپینگ و یک سری پلتفرمها اما در آخر نتیجه گرفته که امنیت بهطور نسبی برقرار میشود اما بهطور نسبی هم بهتر از نبود امنیت است.

راهحل بعدی ایجاد یک قفل سختافزاری است که کلاینت باید آن را همیشه به همراه داشته باشد تا کاربر بتواند بهکلود دسترسی پیدا کند.

در مرحله بعد از ابر هیبرید برای ابر واسط استفاده کرده است و تمام نرمافزارهای لازم برای کاربر را ابر هیبرید بهعنوان واسط مدیریت کند. اما اینکه چطور ابر هیبرید باید این کار را انجام دهد هیچ اشارهای نشده.

راهحل بعد استفاده از کلود سوم میباشد بدینصورت که کاربر اطلاعات خود را به ابر هیبرید که درواقع واسط هست تحویل میدهد، سپس او اطلاعات را بهکلود اصلی داده و کلود اصلی تاییدیه را بهکلود سوم داده و کلود هیبرید تاییدیه ذخیره را از ابر سوم میگیرد درواقع میتوان اینطور بیان کرد که ابر اصلی نقش انبار را بازی میکند.

اعتمادسازی در ذخیرهسازی دادها در کلود

بسم الله الرحمن الرحیم

اعتمادسازی در ذخیرهسازی کلود

آموزش کلودسیم CloudSim

فصل بیستم

اعتمادسازی کلود

اعتمادسازی در ذخیرهسازی کلود

Ayad Barsoum و [17] Anwar Hasan سعی در اعتمادسازی در ذخیره اطلاعات دارند. ایشان معتقدند این به صاحب اطلاعات جهت برونسپاری داده به csp و اجرای عملیات دینامیکی کامل در سطح بلوک اجازه می دهد و از عملیاتی نظیر تغییرات بلوک، الحاق، حذف و افزودن حمایت می کند و خواص بهروز بودن را تضمین میکند. این طرح کنترل دسترسی را به دادههای برونسپاری شده ضروری می کند. ما در مورد ویژگیهای امنیتی طرح پیشنهادی بحث می کنیم. بعلاوه ما اجرای این طرح را از طریق تجزیه و تحلیل نظری و اجرای اولیه بستر نرمافزاری انبوه به جهت ارزیابی ذخیرهسازی، ارتباط و محاسبه توصیه می کنیم.

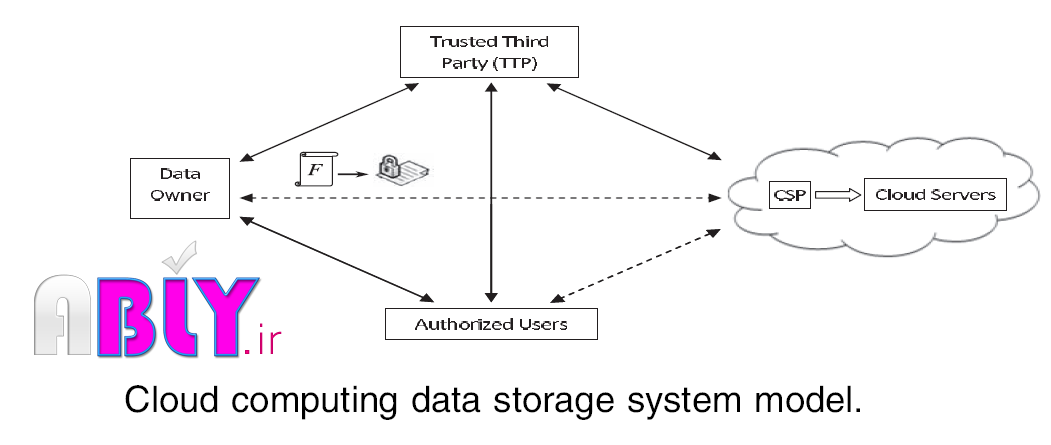

بخشهای سیستم و رابطه ها : مدل ذخیرهسازی محساسباتی انبوه در این شبکه که شامل 4 بخش اصلی هستند.

1- یک صاحب داده که می تواند بهصورت یک سازمان تولیدکننده داده نفوذ پذیر باشد درانبوه ذخایر و برای استفاده خارجی کنترل شده در دسترس قرار داده می شود.

2- Cps سرور انبوه را مدیریت می کند و بروی زیرساختش به جهت ذخیره کردن فایل صاحب فایل فضای ذخیرهسازی را فراهم می ند و آن را برای کاربران مجاز قابلدسترس می کند.

3- کاربران مجاز یک مجموعه دارنده ارباب رجوع که حق دسترسی به داده پرت را دارند میباشند.

4- TTP بخش سوم مورد اعتماد، شخصی است که بهوسیله دیگر بخشهای سیستم مورد اعتماد قرارگرفته و به جهت نمایان ساختن و تعیین کردن بخشهای نادرست امکانات لازم را دارا میباشد.

شکل 2- 1 [Ayad Barsoum , et al., 2013] Cloud Computing Data Storage System Model

جایی که پیکانهای سر بعدی و خط تیره رابطه اعتماد و بی اعتمادی را نشان می دهد. برای مثال: صاحب داده کاربران مجاز و CPS به TTP اعتماد می کنند. به عبارت دیگر صاحب داده و کاربران مجاز رابطه بی اعتمادی دو طرفه به CSP دارد. بنابراین TTP جهت قادر ساختن اعتماد دوطرفه غیر مستقیم بین این سه بخش مورداستفاده قرار می گیرد. یک رابطه اعتماد مستقیم بین صاحب داده و کاربران مجاز وجود دارد.

توزیع دادهها در کلود - Cloud

بسم الله الرحمن الرحیم

توزیع دادهها در کلود (Cloud)

آموزش کلودسیم CloudSim

فصل نوزدهم

توزیع داده ها و روش های اعتماد سازی در کلود

توزیع دادهها در کلود

اقایان Patrick Ryan و [13]Sarah Falveyتوزیع د

آموزش url rewriting در asp.net

بسم الله الرحمن الرحیم

تغییر آدرس و بهینه سازی آدرس ها aspx

همانند پروژه های asp.net mvc ممکن است شما بخواهید در پروژه های web form نام صفحات و یا پسوند پروژه خود را از aspx به نام دیگری تغییر دهید و یا حتی پسوند صفحات را نمایش دهید.

یکی از روش های بسیار ساده ای که وجود دارد استفاده از module ایی با نام URL Rewrite می باشد.

برای ادامه این آموزش module را می بایست دانلود نمایید

حجم فایل ها کمتر از 7 مگابایت است

دانلود نسخه x86 URL Rewrite module

دانلود نسخه x64 URL Rewrite module

همچنین از طریق لینک زیر می توانید نسخه های مختلف URl Rewriting را دانلود نمایید

http://www.iis.net/downloads/microsoft/url-rewrite

پس از دانلود فایل را نصب نمایید، تا قابلیت URL Rewriting به Visula Stuido شما و همچنین IIS اضافه شود.

در صورتی که بخواهید برای صفحات خود از URL rewrite در IIS استفاده کنید می توانید به صورت زیر مراحل را طی نمایید. اما اگر بخواهید تغییرات خود را به صورت مستقیم در Visual Stuido در فایل web.config اعمال کنید کافی است چند خط کد اضافه نمایید.

ابتدا تغییر آدرس یا همان URL Rewriting را در IIS بررسی می کنیم و سپس به سراغ Visual Studio می رویم.

اگر با IIS تاکنون کاری انجام نداده اید نگران نباشید کافی است در پایان چند خط کد را در web.config خود Copy/Paste کنید زیرا چه از طریق IIS و چه به صورت مستقیم این کار را انجام دهید تفاوتی نخواهد داشت.

URL Rewriting در IIS

ابتدا یک فایل aspx با نام article ایجاد نمایید و کدهای زیر را در آن قرار دهید. سپس این فایل را در مسیر زیر قرار دهید

C:\inetpub\wwwrootمسیر بالا، مسیر قرار گیری سایت پیش فرض در IIS است. اگر مسیر شما متفاوت است کافی است IIS Manager را باز کنید و سایت و از سمت چپ بر روی default website کلیک راست کنید و سپس explorer را انتخاب کنید تا پوشه مربوطه در کامپیوتر شما باز شود.

حال صفحه بالا کپی کنید.

امنیت داده ها در کلود

بسم الله الرحمن الرحیم

امنیت برنامه های کلود

آموزش کلودسیم CloudSim

فصل هجدهم

امنیت در کلود

امنیت داده در برنامه های ابر: یکی از ضعفهای ابر عدم تأمین امنیت دادهها میباشد که با پیشرفت روزافزون امنیت بازهم دادههای حساس موردحمله واقع میشود. در برخی مواقع این مصونیت را به عهده کاربر میگذارند اما بازهم این عدم امنیت وجود دارد. برخی سیستم ها هم از کدگذاری دادهها استفاده میکنند که به دلیل استفاده از کدینگ ها

ارتباط بین activity ها با استفاه از intent ها

بسم الله الرحمن الرحیم

ارتباط بین activity ها با استفاه از intent ها

فصل دوم-بخش ششم

یک برنامه اندروید می تواندصفر یا بیشتر activity د اشته باشد زمانی که برنامه شما بیشتر از یک activity اشته باشد شما اغلب نیاز دارید که بین activity ها ارتباط بر قرار کنید.که ارتباط بین activity هااز طریق چیزی انجام می شودکه به عنوان intent شناخته می شود..بهترین راه برای درک این مفهوم ش